Война в облаках

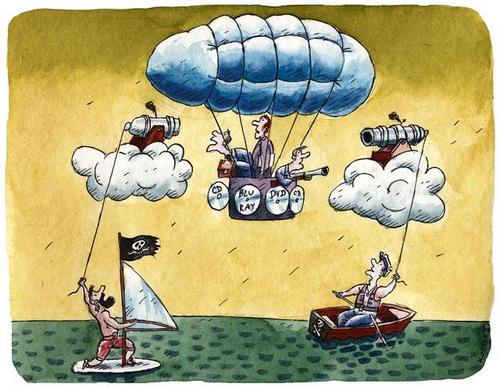

Бренд The Pirate Bay ушел в историю. Пираты поменяли ставшую небезопасной бухту на облако — их новое пристанище называется The Pirate Cloude. В своем блоге TorrentFreak они утверждают, что оно настолько надежно защищено от вражеских эскадр, что «все попытки нападения на The Pirate Bay теперь будут атаками на все вокруг и ни на что». Неужели современные технологии позволяют создать такую виртуальную гавань, отыскать которую не смогут ни разгневанные правообладатели, ни вооруженные до зубов киберполицейские?

Специалисты говорят, что от пиратской похвальбы сильно попахивает самопиаром: сказываются антипиратские кампании — рейтинг популярности их портала постоянно снижается. Скажем, после того как летом блокаду «бухты» поддержал крупнейший провайдер British Telecom, глобальная популярность The Pirate Bay снизилась в рейтинге Alexa с 74-го места до 83-го, а в самой Великобритании пиратский рейтинг и вовсе рухнул с 39-й строчки в третью сотню. Однако обновленная IТ-инфраструктура «веселого Роджера» не так уж безнадежна: на манер того, как бизнесмены уводят свои счета в офшор, украденный цифровой контент теперь можно спрятать в виртуальные облака.

Рассказывает Андрей Зеренков, эксперт по информационной безопасности Symantec: «Облачный хостер предоставляет вам виртуальное хранилище, но не может узнать, какая информация в нем размещена, если она зашифрована. И никто не сможет, кроме ее владельцев и тех, у кого оказался ключ шифрования. Для обеспечения высокой доступности и отказоустойчивости виртуальные хранилища, расположенные в различных облаках, можно „зазеркалить“. Это поможет сохранить работоспособность всей структуры, даже если один из хостеров откажет в обслуживании: например, встанет на сторону правообладателя. А также обеспечить равномерное распределение нагрузки между несколькими виртуальными серверами. Для пользователя по сути ничего не меняется: он по-прежнему обращается к сайту thepiratebay.se, но маршрутизатор портала теперь перенаправляет запрос балансировщику нагрузки, а тот — на один из виртуальных серверов.

„Пираты научились поднимать универсальные машины, обрабатывающие нагрузку в разных виртуальных средах по команде из единого центра управления, — подчеркивает Сергей Рыжиков, генеральный директор “1С-Битрикс». — Сегодня вполне возможно автоматизированно поднимать новый виртуальный узел, загружать его необходимым объемом данных и включать в работу, не засвечивая, что поднят новый узел«. Мало того, эту автоматизированную систему можно настроить таким образом, поясняет Олег Глебов, специалист по информационной безопасности «Андэка», что при отсутствии доступа сервера к балансировщику нагрузки, скажем, в течение восьми часов при ограничении связи властями, этот сервер автоматически выключается. И вот что еще придумали ушлые пираты: один файл можно разбить на множество частей и хранить по кусочкам на разных серверах, например в Сингапуре, Лондоне и Бомбее. Сам файл собирается целиком только тогда, когда к нему хочет получить доступ пользователь. За это отвечает маршрутизатор, обслуживающий портал. Фактически, поясняет Александр Трошин, технический директор «Манго Телеком», это программа, которая объединяет разрозненные пользовательские ресурсы в единый файлообменник с ключами шифрования и т. п., а потом выдает распределенные ссылки на скачивание отдельных фрагментов файлов с этих ресурсов. В результате, резюмирует Олег Глебов, даже если полицейские доберутся до содержимого физического дискового массива провайдера, им не удастся установить, что на нем хранится незаконный контент.

Но у этого виртуального Ахилла есть своя уязвимая пятка. Ведь сколько бы ни играли пираты в облачные прятки, в конце концов все ниточки сходятся на компьютере пользователя с реальным IP-адресом. «При скачивании с помощью торрент-клиента всегда видно, от кого идут куски того или иного файла, — поясняет Александр Трошин. — Этой активности достаточно для того, чтобы определить, что пытаются незаконно скачать файл Х, принадлежащий правообладателю Y, да еще получить список тех IP-адресов, откуда идут куски таких файлов». Реальный IP-адрес отдающего контент пользователя, таким образом, является той начальной точкой, с которой весь клубок можно распутать. С этой точки зрения не важно, размещается файлообменник, как раньше, на физическом сервере или на виртуальном. И потому говорить о неуязвимости пиратской «цифровой крепости» не приходится.

Другое дело, что работы правоохранительным органам подвалило. «Методика уничтожения узлов не будет больше эффективной,— говорит Сергей Рыжиков. — Надо искать центр управления и уничтожать его». Но это непросто. Пираты могут ведь организовать целую цепочку из адресов в разных странах и периодически ее менять. Тогда взять след будет очень сложно. «Полиция действует в рамках законов конкретного государства, сильно отличающихся своим отношением к авторскому праву, и двусторонних межгосударственных договоренностей, — объясняет Рустэм Хайретдинов, глава Appercut Security. — Для пиратов выигрышной стратегией будет постоянное перемещение узлов управления по разным странам». Пока будут идти межгосударственные дискуссии, цепочка кардинально изменится, и процедуру поиска участников придется начинать сначала.

К тому же в этом вопросе немаловажен контакт правоохранительных органов с сервис-провайдерами, потому что раскрытие информации о клиенте вообще-то является нарушением договора. Не стоит забывать также, напоминает Дмитрий Скляров, ведущий аналитик Positive Technologies, что в мире существуют так называемые abuse-устойчивые провайдеры (не откликающиеся на обращения разных структур по поводу конкретных клиентов), чьи ресурсы физически расположены там, где на такого рода преступления смотрят сквозь пальцы. Да и далеко не всегда пиратов преследуют полицейские — частенько этим занимаются организации правообладателей, не обладающие оперативными возможностями. Неудивительно, что провайдеры отнюдь не всегда поддаются давлению с их стороны.

Так что предстоит еще немало работы по совершенствованию законодательной базы в части охраны интеллектуальной собственности. «Сайты, вовлеченные в ее незаконный оборот, всегда будут пытаться быть на шаг впереди властей», — подчеркивает Томас Буэ, директор по связям с государственными структурами в регионе EMEA Ассоциации производителей ПО (BSA). Его беспокоит, что недобросовестные предприятия могут создать «темное» облако. То есть начнут предоставлять потребителям нелегальное ПО или распространять ПО без лицензии. Есть еще и «серая» облачность (это когда с легально приобретенным ПО может работать большее количество пользователей, чем предусматривает лицензия).

Кому еще удобен облачный офшор? «Размазывание контента по интернациональному облаку может стать подспорьем в тех случаях, когда в правоохранительных органах — и, что важнее, гражданских судах — разных стран нет единства в толковании нарушений, — считает Николай Федотов, главный аналитик Infowatch. — Например, для России характерна ситуация, когда предприниматель опасается российских органов, но не боится иностранных. Или другой пример — распространение информации, которая запрещена в некоторых странах, но легальна в остальных. Тут облака помогут». А вот для конфиденциальной информации облака противопоказаны, уверен эксперт, поскольку почти все имеющиеся сегодня технологии защиты от утечек основаны на контроле периметра информационной системы, а у облака периметра не существует: «При хранении в облаке ни обладатель информации, ни провайдер облачного сервиса не знают, на каком диске какого компьютера хранится информация».

Иными словами, все реляции пиратов о победе над правообладателями стоит делить пополам: облако отлично подходит лишь для ситуаций, когда нужно держать высокий уровень доступности данных, жертвуя при этом конфиденциальностью. А вот от проблем с законом оно никак не избавляет.

Елена Покатаева

Как дотянуться до «Веселого Роджера»?

Александр Трошин, технический директор «Манго Телеком»:

Пиратский хаб позволяет сразу тысячам пользователей скачивать файл по кусочкам, а это ведет к размазыванию ответственности за потребление пиратского контента. Эту проблему придется решать на законодательном уровне: например, принять, что все зафиксированные пользователи, скачавшие пиратскую информацию, должны привлекаться к ответственности. Но сейчас неясно, является ли пиратством скачивание фрагмента файла и являются ли контентом несколько бит информации.

Андрей Зеренков, эксперт по информационной безопасности Symantec в России и СНГ:

Кардинально ситуацию могут изменить лишь всеобщий переход на IPv6, когда каждое устройство получит свой собственный сетевой адрес, и создание глобальной киберполиции, отслеживающей соблюдение кодекса поведения в Интернете (который также еще надо создать). В ближайшее время это, увы, неосуществимо, а ведь гораздо проще было бы бороться с хакерами, координируя активность специальных киберподразделений, уже созданных в различных странах.

Олег Глебов, специалист по информационной безопасности «Андэка»:

В облаке хранить запрещенный контент, конечно, удобнее. Но что бы ни говорили владельцы серверов, они имеют возможность контролировать и анализировать данные на своих ресурсах. Тем самым при желании властей и содействии провайдера теоретически возможно получить данные, даже если они хранятся в зашифрованном виде. Правда, такую вероятность существенно снижает то, что владельцы The Pirate Bay используют сервисы сразу многих провайдеров.

С кем боремся?

Нечего на облако пенять

Рустэм Хайретдинов, глава Appercut Security:

Облачная «реклама» пиратов новостью для специалистов не является. Десять лет назад бухгалтерский сервер ставили в снимаемую в соседнем подъезде квартиру и связывались с ним по беспроводному интерфейсу, вчера такой же сервер стоял на хостинге на Каймановых островах, сегодня он виртуализован и стоит «одновременно везде и нигде конкретно».

Любой человек, а не только коммерческая компания, за несколько часов может арендовать виртуальную машину на серверах провайдера и развернуть там свой веб-сервер. Данных на серверах The Pirate Cloud немного, максимум несколько сотен гигабайт, поскольку на них хранится не сам контент (музыка, фильмы, программное обеспечение и т. п.), а лишь специальные ссылки — идентификаторы контента (торрент-файлы) размером всего в несколько килобайт каждый. Перенести такое количество данных при сегодняшних скоростях — вопрос нескольких часов и нескольких десятков долларов.

Говорить, что технологии подложили свинью правоохранительным органам, совсем некорректно. Любое изобретение человечества может быть использовано во вред, но это не повод сдерживать прогресс. Преступники всех мастей пользуются Интернетом давно, так же как и всей другой инфраструктурой цивилизации — банками, сотовой связью, авиаперелетами и т. п.

Есть разные способы борьбы с преступностью, и нередко среди них встречаются такие меры, которые против преступников оказываются не очень-то эффективными, но зато сильно осложняют жизнь обычным честным гражданам. Досмотры на входе в общественные места, невозможность подарить другу купленную на Amazon электронную книгу — мы постоянно сталкиваемся с ними. Эффективная борьба с пиратством в цифровую эпоху — это создание авторами и правообладателями простой и удобной системы легального распространения контента в Сети, а вовсе не создание надгосударственных полицейских структур и трата денег налогоплательщиков на ограничение удобных для граждан и бизнеса сервисов и технологий.

Оставить комментарий

Ваш комментарий будет опубликован после модерации.